Le paysage numérique actuel est un terrain fertile pour les cybercriminels. Avec l’avènement de technologies de traitement avancées et de l’intelligence artificielle, la course à l’armement entre la sécurité et les hackers est à son paroxysme. Hive Systems, une entreprise américaine spécialisée en cybersécurité, nous dévoile pourquoi nos anciennes méthodes de sécurisation peuvent ne plus être adaptées aujourd’hui.

Quand la complexité ne suffit plus

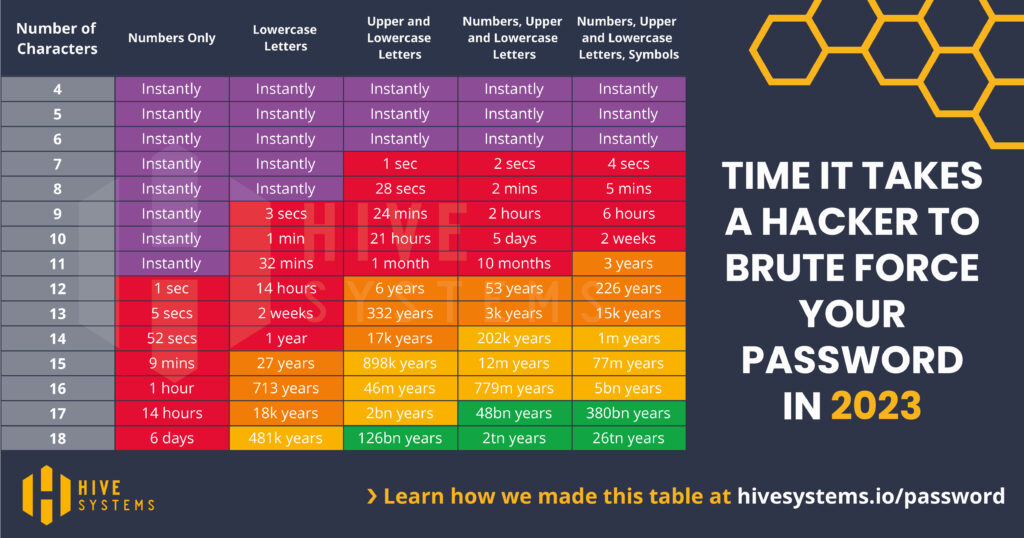

Traditionnellement, on nous a enseigné que la combinaison de lettres (majuscules et minuscules), de chiffres et de symboles constituait le Saint Graal d’un mot de passe sécurisé. Plusieurs firmes de cybersécurité proposent encore de faire des mots de passe « D’au moins 8 caractères ». Cependant, Hive Systems nous montre dans sa dernière étude que la longueur du mot de passe joue un rôle tout aussi crucial, sinon plus. Un mot de passe peut être complexe, mais s’il est court, il demeure une cible facile.

À l’ère des annonces de Google, de 1Password et d’autres joueurs majeurs de l’industrie qui nous annoncent un monde sans mot de passe, force est de constater que cela prendra encore un certain temps avant de ne plus avoir de mots de passe.

Statistiques alarmantes

L’étude récente de Hive Systems met en lumière des faits troublants. Un mot de passe de huit caractères avec chiffre, majuscule, minuscule et caractères spéciaux peut être déchiffré en seulement cinq minutes. Pas encore rendu à la mode des huit caractères? Un mot de passe de sept caractères ne nécessite que quatre secondes à déchiffrer, tandis qu’un mot de passe de six caractères ou moins est instantanément compromis. Autant dire que les recommandations d’une certaine époque ne tiennent plus la route. En fait, vous le verrez dans le tableau ci-dessous, la longueur d’un mot de passe a toute son importance. Ultimement, cela a plus d’impact que sa complexité.

Image: Hives Systems

Image: Hives SystemsLes outils des hackers : comment font-ils pour déchiffrer vos mots de passe aussi rapidement?

La rapidité avec laquelle les cybercriminels peuvent désormais déchiffrer les mots de passe peut sembler alarmante, et pour cause. La technologie à leur disposition est plus puissante que jamais.

L’ère de la puissance graphique : Les unités de traitement graphique (GPU) ont longtemps été associées aux jeux vidéo. Cependant, leur puissance de traitement a trouvé une utilisation parallèle dans l’univers du hacking. Par exemple, le GPU Nvidia GeForce RTX 4090, l’un des plus performants du marché, est disponible pour la modique somme de 2 000 $ chez Best Buy. Même si ce coût peut sembler élevé, sa capacité à déchiffrer des mots de passe en un temps record en fait un investissement rentable pour les cybercriminels… et pour l’équipe de test d’intrusion de Cyberswat. 😉 De plus, des GPU moins puissants et moins coûteux peuvent également déchiffrer des mots de passe de faible longueur et complexité en peu de temps.

La commodité du cloud : Les pirates n’ont pas toujours besoin d’investir dans du matériel coûteux. Des services comme Amazon AWS permettent de louer des ressources informatiques puissantes, offrant aux cybercriminels un accès facile à de multiples instances virtuelles de GPU puissants, le tout pour une fraction du coût de possession d’un tel équipement. En plus, qui dit que le pirate en question a besoin de lui-même payer la facture de cette machine virtuelle? Nous espérons pour vous que vos machines AWS sont bien sécurisées. 🙂

L’intelligence artificielle comme alliée du pirate : L’IA est devenue un « game changer » dans la dernière année en ce qui concerne le « crackage » de mots de passe. Un rapport de 2023 de Home Security Heroes a révélé que, grâce à l’IA, 81 % des mots de passe couramment utilisés peuvent être déchiffrés en moins d’un mois. De manière encore plus inquiétante, 71 % peuvent être déchiffrés en moins d’une journée, 65 % en moins d’une heure et 51 % en moins d’une minute.

Que conclure de ces chiffres?

Comme on peut le constater, la combinaison de la puissance brute des GPU modernes et de l’efficacité des algorithmes de l’IA a changé la donne en matière de cybersécurité. Les mots de passe que nous pensions sûrs il y a quelques années ne le sont plus aujourd’hui.

Ici, nous n’avons même pas encore parlé du déchiffrement des mots de passe à l’aide d’un ordinateur quantique, ce qui nous amènera de très gros maux de tête dans quelques années. Curieux de ce que ces ordinateurs quantiques pourraient faire? On peut imaginer quelque chose de similaire à ce qui se passe dans le film Netflix « La Méthode Stone ». 🙂

En gros, il faut revoir nos façons de faire et s’adapter à cette nouvelle réalité.

Comment renforcer la sécurité de nos mots de passe?

Face à de telles avancées technologiques, comment pouvons-nous protéger efficacement nos mots de passe?

Adoptez les phrases secrètes : Ces suites de mots, souvent aléatoires, peuvent être beaucoup plus sécurisées que les mots de passe traditionnels, tout en étant plus faciles à mémoriser. Ces phrases secrètes peuvent alors atteindre facilement les 16 à 17 caractères nécessaires pour contourner les méthodes déchiffrement d’aujourd’hui.

Gestionnaires de mots de passe : Comme il faut aussi avoir un mot de passe différent pour chaque système informatique et chaque site web, la question qui viendra rapidement en tête est la suivante : Comment faire pour retenir tous ces mots de passe? C’est là que le gestionnaire de mots de passe entre en jeu. Un gestionnaire de mots de passe comme 1Password est un des outils indispensables à avoir dans son arsenal pour sécuriser les mots de passe de son organisation. De manière générale, les gestionnaires de mots de passe permettent à la fois de générer des mots de passe, de les stocker et même de les taper automatiquement afin d’être encore plus performant dans notre vie de tous les jours!

Bien protéger son gestionnaire de mots de passe : Le mot de passe que vous utilisez pour protéger votre gestionnaire de mots de passe sera cependant crucial. En plus de respecter tous les autres requis déjà mentionnés dans cet article à propos de son unicité, sa longueur et sa complexité, il faudra obligatoirement le protéger par une authentification en deux étapes.

Authentification en deux étapes : Aussi appelé à deux facteurs ou MFA, c’est le moyen par excellence pour se protéger d’une attaque sur vos mots de passe. Cela permet d’avoir une deuxième couche de protection qui viendra protéger votre mot de passe dans le processus d’authentification sur un système informatique (en savoir plus dans notre article spécifiquement sur le sujet). Bien que sa mise en place ne doit pas remplacer une bonne hygiène de mot de passe, c’est en quelque sorte « la police qui pardonne » si jamais le mot de passe était compromis. Lors de la mise en place de l’authentification à deux facteurs ou plus, évitez autant que possible l’authentification par messagerie texte (SMS). Préconisez davantage l’authentification par des outils tels que Google Authenticator, Microsoft Authenticator, etc. ou encore par l’utilisation d’une clé physique telle que YubiKey (ou son équivalent).

En terminant, la sécurité en ligne est un champ de bataille en constante évolution. Alors que la technologie offre de nouvelles opportunités, elle présente également de nouveaux risques. D’ici à ce que les clés de passe deviennent la norme, adoptez les meilleures pratiques et n’oubliez jamais : en matière de cybersécurité, la complaisance est votre plus grand ennemi.